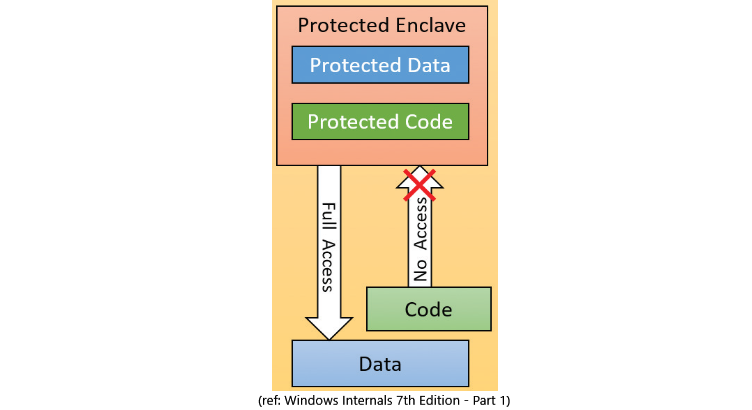

Memory enclaves are secure zones in a process address space where code and data are protected by the CPU from code running outside the enclave. During working with this feature, accidentally I got a crash. In this post, I want to explain the scenario.

دسته: Reverse Engineering

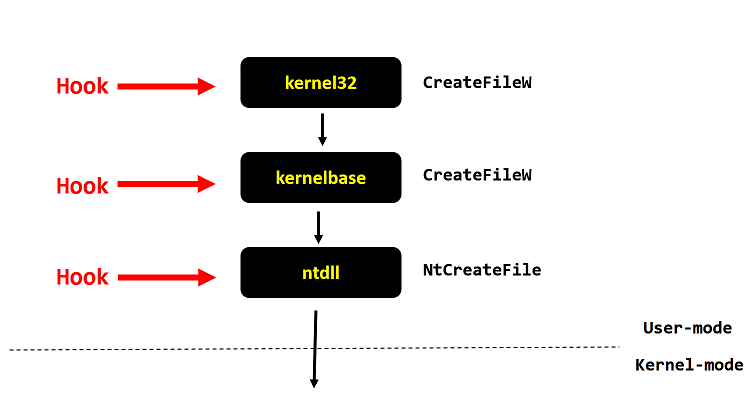

Bypass Usermode Api Hooking and Monitoring

در این آموزش توضیح دادیم که چطور میشه از دست ابزارهایی که از usermode عملیات API Hookng و API Monitoring رو انجام میدن با پیادهسازی شخصی روتینهای ntdll و فراخونی آنها، فرار کرد.

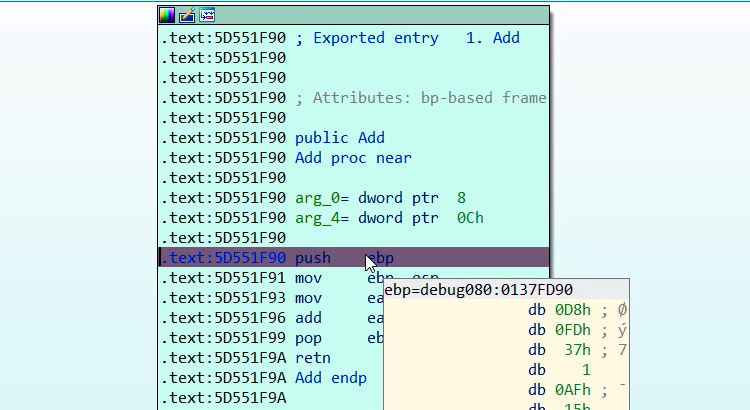

Reverse a Function of Dll by IDA Pro

A few days ago, one of my friends asked me: “How can I reverse a function of dll?”. I gave him some solutions. Then, I decided to create a short video tutorial.

windbg in usermode – Chapter 10: Memory

در دهمین و آخرین پست از مجموعه آموزشی windbg در usermode به مبحث Memory میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید مقادیر خانههای حافظه رو مشاهده کنید و یا اونها رو دستکاری کنید.

windbg in usermode – Chapter 9: Call stack

در نهمین پست از مجموعه آموزشی windbg در usermode به مبحث Call Stack میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید عملیاتی نظیر لیست فراخوانیهای اخیر همراه با پارامترهای آنها، dump گرفتن از پشته و نمایش محتوای آن را انجام بدید.

windbg in usermode – Chapter 8: Tracing and stepping

در هشتمین پست از مجموعه آموزشی windbg در usermode به مبحث Tracing and steppingها میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید debugee رو به صورت گام به گام، اجرا تا اولین return، اجرا تا اولین call، پیش ببرید، به همراه چندین دستور جهت debug کردن نظیر نمایش محتوای registerها و unassemble کردن بخشی از حافظه.

windbg in usermode – Chapter 7: Breakpoints

در هفتمین پست از مجموعه آموزشی windbg در usermode به مبحث Breakpointها میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید بر حسب آدرس، نوع دسترسی (read و/یا write و/یا execute)، سمبل و الگو، breakpoint قرار بدید و یا لیست breakpointها رو به دست بیارید و اون ها رو فعال یا غیرفعال و یا حذف کنید.

windbg in usermode – Chapter 6: Thread

در ششمین پست از مجموعه آموزشی windbg در usermode به مبحث threadها میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید اجرای یک thread رو کنترل کنید و یا اطلاعاتی از خود اون thread به دست بیارید.

windbg in usermode – Chapter 5: Process

در پنجمین پست از مجموعه آموزشی windbg در usermode به مبحث processها میپردازیم.

بررسی و تحلیل peb، از موارد مهم در حوزههای Windows Internals و Malware Analysis است. در این پست، با استفاده از windbg preview، یک پروژه کار با peb تعریف کرده و پیادهسازی میکنیم.

windbg in usermode – Chapter 4: Modules

در چهارمین پست از مجموعه آموزشی windbg در usermode به مبحث moduleها میپردازیم.

اگه هنگام دیباگ نیاز داشتید تا بدونید debuggeeتون چه ماژولهایی رو load کرده، یه سری اطلاعات از هر ماژول داشته باشید و نکاتی هم در مورد تحلیل بدافزار بدونید این ویدیو رو از دست ندید.