Several of my friends and I have made the decision to explore a variety of intriguing subjects. Each of us has taken responsibility for a specific topic. Leveraging my knowledge from my MSc course in Cryptography Protocols, I have volunteered to present on that subject.

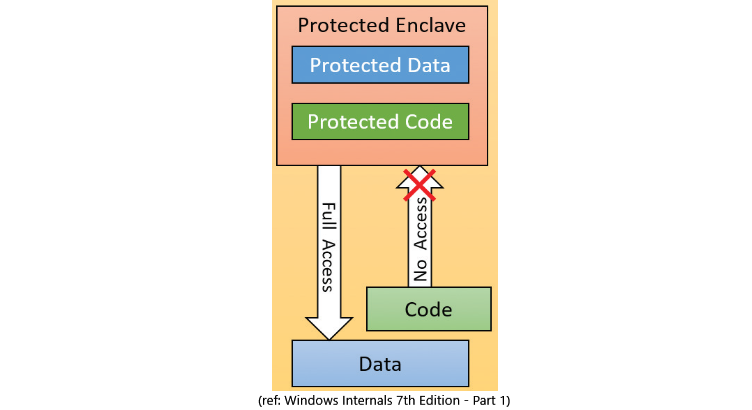

Memory Enclave Leads to Crash

Memory enclaves are secure zones in a process address space where code and data are protected by the CPU from code running outside the enclave. During working with this feature, accidentally I got a crash. In this post, I want to explain the scenario.

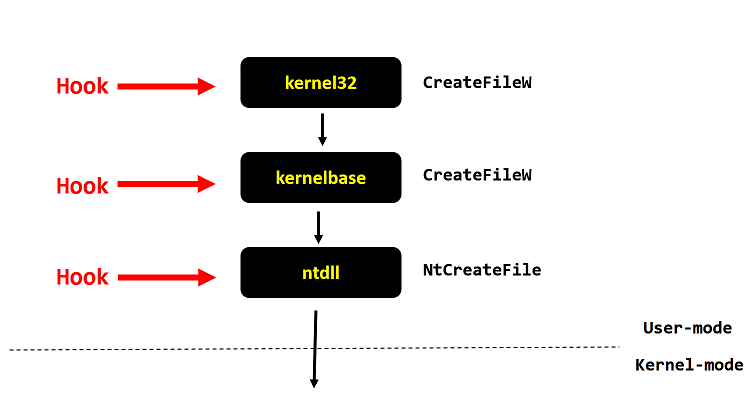

Bypass Usermode Api Hooking and Monitoring

در این آموزش توضیح دادیم که چطور میشه از دست ابزارهایی که از usermode عملیات API Hookng و API Monitoring رو انجام میدن با پیادهسازی شخصی روتینهای ntdll و فراخونی آنها، فرار کرد.

آموزش مفاهیم Windows Internals

در این پست قصد دارم تا در مورد مفاهیم Windows Internals به مرور و به صورت فصل به فصل صحبت کنم. سر فصل اصلی مباحثی که مطرح میکنم از رو کتاب معروف Windows Internals 7th Edition Part 1 هست.

Glibc Memory Management, Not Your Mem Leak

گه گاهی واسهتون پیش اومده که برنامهای نوشتید (که مخصوصا خیلی بزرگ هم بوده باشه) و سعی کردید هیچ جایی memory leak نداشته باشید و هیچ داده اضافهای داخل containerهاتون نگه داری نکرده باشید و یا اگه این طور بوده، سعی کردید در بازههای زمانی مشخص، تو کدی که نوشتید عملیات cleanup روانجام بدید که الکی هیچ حافظه اضافهای به برنامهتون اختصاص داده نشده باشه. اگه همه این کارها رو کردین ولی دیدین برنامهتون «رم خوری» داره، حتما این ویدئو رو ببینید. شاید اشکال کار جای دیگهست!

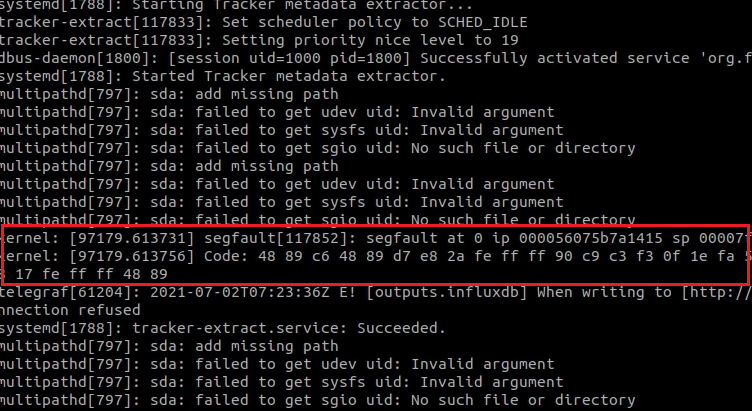

Understanding Kernel Log for Segfault

اگه تا الان هیچ اعتنایی به لاگ kernel زمانی که برنامهتون segfault میداد نمیکردین، بهتون پیشنهاد میکنم حتما این ویدئو رو ببینید. ممکنه (مثل تجربه من) روزی برسه که دسترسی به هیچ شیوهای واسه فهمیدن مشکل برنامهتون غیر از تحلیل همین دو خط لاگ نداشته باشین.

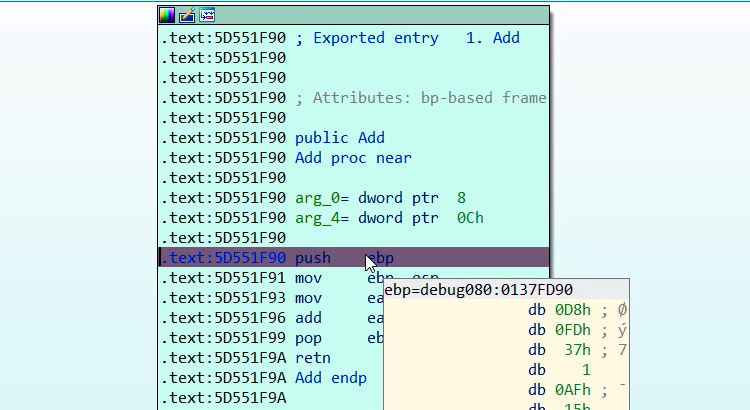

Reverse a Function of Dll by IDA Pro

A few days ago, one of my friends asked me: “How can I reverse a function of dll?”. I gave him some solutions. Then, I decided to create a short video tutorial.

windbg in usermode – Chapter 10: Memory

در دهمین و آخرین پست از مجموعه آموزشی windbg در usermode به مبحث Memory میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید مقادیر خانههای حافظه رو مشاهده کنید و یا اونها رو دستکاری کنید.

windbg in usermode – Chapter 9: Call stack

در نهمین پست از مجموعه آموزشی windbg در usermode به مبحث Call Stack میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید عملیاتی نظیر لیست فراخوانیهای اخیر همراه با پارامترهای آنها، dump گرفتن از پشته و نمایش محتوای آن را انجام بدید.

windbg in usermode – Chapter 8: Tracing and stepping

در هشتمین پست از مجموعه آموزشی windbg در usermode به مبحث Tracing and steppingها میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید debugee رو به صورت گام به گام، اجرا تا اولین return، اجرا تا اولین call، پیش ببرید، به همراه چندین دستور جهت debug کردن نظیر نمایش محتوای registerها و unassemble کردن بخشی از حافظه.