در دهمین و آخرین پست از مجموعه آموزشی windbg در usermode به مبحث Memory میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید مقادیر خانههای حافظه رو مشاهده کنید و یا اونها رو دستکاری کنید.

در دهمین و آخرین پست از مجموعه آموزشی windbg در usermode به مبحث Memory میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید مقادیر خانههای حافظه رو مشاهده کنید و یا اونها رو دستکاری کنید.

در نهمین پست از مجموعه آموزشی windbg در usermode به مبحث Call Stack میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید عملیاتی نظیر لیست فراخوانیهای اخیر همراه با پارامترهای آنها، dump گرفتن از پشته و نمایش محتوای آن را انجام بدید.

در ششمین پست از مجموعه آموزشی windbg در usermode به مبحث threadها میپردازیم.

commandهایی که قراره در این قسمت پوشش بدیم، commandهایی هست که با استفاده از اونها میتونید اجرای یک thread رو کنترل کنید و یا اطلاعاتی از خود اون thread به دست بیارید.

در پنجمین پست از مجموعه آموزشی windbg در usermode به مبحث processها میپردازیم.

بررسی و تحلیل peb، از موارد مهم در حوزههای Windows Internals و Malware Analysis است. در این پست، با استفاده از windbg preview، یک پروژه کار با peb تعریف کرده و پیادهسازی میکنیم.

در چهارمین پست از مجموعه آموزشی windbg در usermode به مبحث moduleها میپردازیم.

اگه هنگام دیباگ نیاز داشتید تا بدونید debuggeeتون چه ماژولهایی رو load کرده، یه سری اطلاعات از هر ماژول داشته باشید و نکاتی هم در مورد تحلیل بدافزار بدونید این ویدیو رو از دست ندید.

در سومین پست از مجموعه آموزشی windbg در usermode به مبحث symbolها میپردازیم.

شما برای دیباگ کردن یک برنامه، نیاز به یه سری اطلاعات اضافی از اون برنامه دارید. مثلا نیاز دارید بدونید اسم functionها چی هست. به همین دلیل pdb فایلها معرفی شدند که دربردارنده این اطلاعات هستند.

در دومین پست از مجموعه آموزشی windbg در usermode به انواع commandهای این دیباگر میپردازیم.

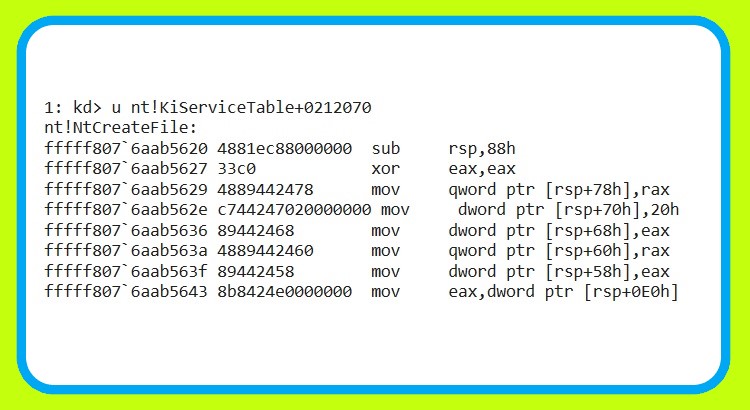

در این پست قراره مراحلی رو که یک Win API از زمان فراخوانی تا زمان رسیدن به Kernel Mode و تفسیرش توسط Kernel طی میکنه با هم بررسی کنیم.